Was ist Schatten-IT? Antworten auf 5 häufig gestellte Fragen

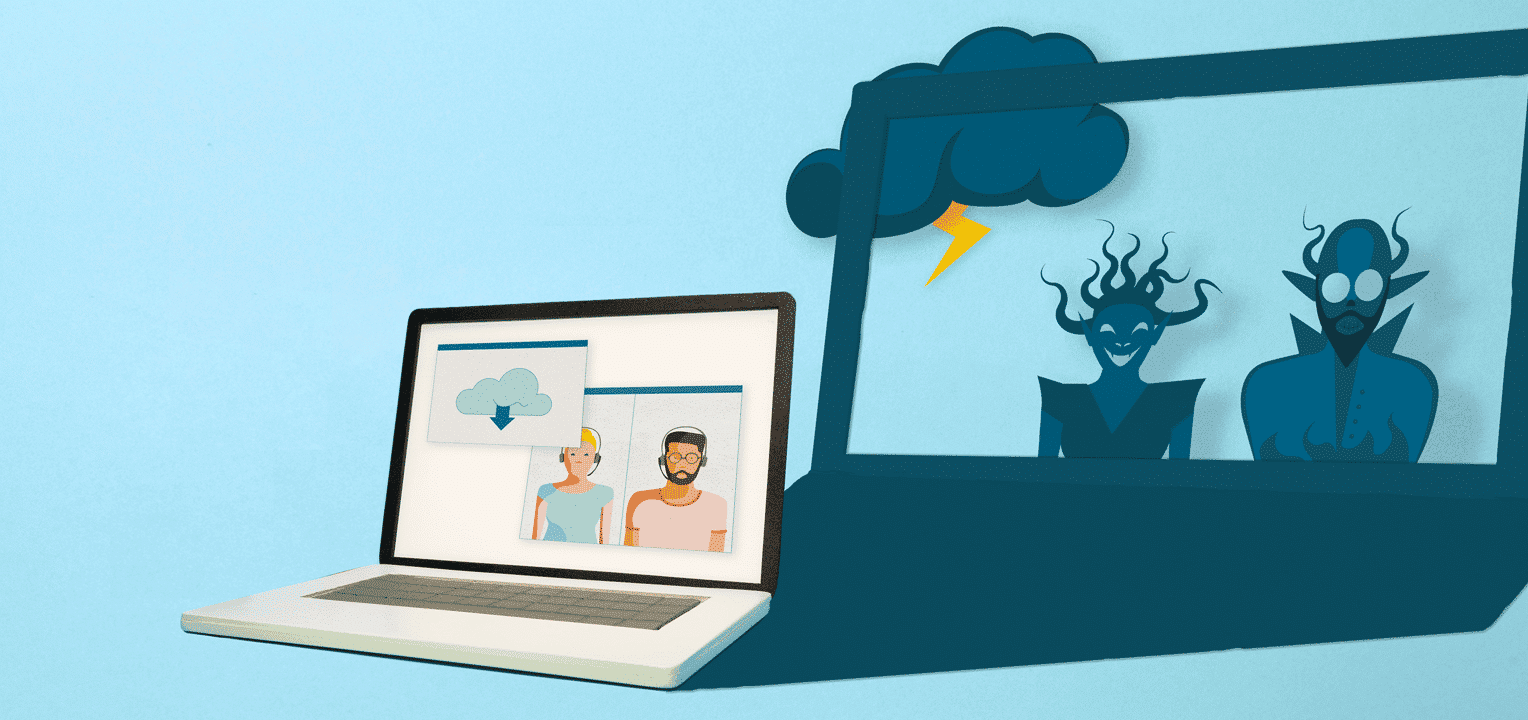

Die IT-Abteilung kümmert sich um alles, das mit IT zu tun hat. Ziemlich einfach, oder? Nein, ganz so einfach ist es doch nicht. Versteckt im Dunkeln und gehüllt in Mysterien, treibt die Schatten-IT ihr Unwesen. Aber was genau ist die Schatten-IT? In diesem Blogartikel beantworten wir die fünf am häufigsten gestellten Fragen zur Schatten-IT.

Was ist Schatten-IT?

Der Name sagt schon alles: Die Schatten-IT findet im Schatten statt – und die IT-Abteilung bekommt davon nichts mit. Kurz gesagt bezieht sich die Schatten-IT auf alle IT-Vorgänge, die außerhalb und ohne Wissen und/oder Genehmigung der IT-Abteilung stattfinden.

Normalerweise genehmigt die IT-Abteilung anhand ihres Fachwissens neue Hard- oder Software für die Organisation oder trifft eine entsprechende Auswahl. Bei der Schatten-IT verwenden andere Abteilungen als die IT oder einzelne Benutzer Tools oder Geräte, die der IT-Abteilung unbekannt sind.

Warum kommt es zur Schatten-IT?

Benutzerfreundlichkeit

Aufgrund der Vielzahl verfügbarer web- und cloudbasierter Technologien und Anwendungen ist es einfacher denn je, eigene IT-Ressourcen zu verwenden. Jeder kann einfach IT-Tools über ein Webinterface downloaden und verwenden. Eine Beteiligung der IT-Abteilung ist nicht oder kaum noch nötig.

IT-Innovationen in Organisationen

Die meisten Abteilungen möchten schneller neue Innovationen umsetzen, als die IT-Abteilung dem nachkommen kann. Laut diesem Bericht von Gartner laufen nur 40 % aller IT-Investitionen direkt über die IT-Abteilung. Abteilungen finden ihre eigenen Lösungen: Sie investieren aktiv in IT-Software, welche ihren Bestrebungen nach Innovation nachkommt. Das kann beinhalten, in eine neue Anwendung oder Plattform zu investieren oder die Hilfe eines externen IT-Beraters in Anspruch zu nehmen.

Schatten-IT schafft unsichtbare Risiken, gegen die die IT-Abteilung nicht vorgehen kann, weil sie sie gar nicht erst kennt.

Wie sieht Schatten-IT genau aus?

BYOD: Traum oder Alptraum?

Bring Your Own Device (BYOD) hat viele Vorteile. Zum einen können Mitarbeiter mit ihrem bevorzugten Endgerät arbeiten. Ganz egal, ob das ein Samsung-Tablet, ein MacBook oder ein Xiaomi-Smartphone ist. BYOD birgt aber auch Risiken. Die Verwendung persönlicher Geräte, um sich in das Netzwerk der Organisation einzuwählen kann zu erheblichen Sicherheitslücken führen. Insbesondere dann, wenn persönliche Geräte nicht auf dem neusten Stand sind oder fragwürdige Software verwenden. Ein gefundenes Fressen für Hacker. Den Überblick über alle Geräte behalten? Der schlimmste Albtraum der IT.

Erfahren Sie mehr darüber, welche fünf IT-Sicherheits-Albträume Ihnen den Schlaf rauben

Verbunden, aber separiert

Jetzt, da nahezu jeder von zuhause arbeitet, bieten sich Mitarbeitern neue Wege, mit Ihrem Team und den Kollegen in Verbindung zu treten. Die Lösung? Online-Tools und -Anwendungen wie Microsoft Teams, Miro und Trello. Üblicherweise lädt sich ein Team oder eine Abteilung einfach ein neues Tool herunter. Der Rest der Organisation zieht nach.

Das Ergebnis? Eine Kettenreaktion. Plötzlich finden innerhalb der Organisation acht verschiedene Tools Anwendung. Niemand hat die IT-Abteilung in diese Entscheidungen einbezogen oder darüber nachgedacht, wie diese Anwendungen personenbezogene Daten handhaben.

Assets in Eigeninitiative verwalten

Manche Abteilungen sind äußerst verantwortungsbewusst. Sogar so verantwortungsbewusst, dass sie das Assetmanagement selbst handhaben, anstelle ein zentralisiertes Assetmanagement von der IT-Abteilung führen zu lassen. Solche Abteilungen verfügen über einen eigenen, privaten IT-Bestand.

Was passiert also, wenn ein Mitarbeiter die Organisation verlässt? Sie geben ihren Laptop bei der Abteilung ab und denken, damit hat es sich erledigt. Wochen später erhalten sie einen Anruf von der IT-Abteilung mit der Frage, wo denn der Laptop bleibt. In der Zwischenzeit hat die andere Abteilung den Laptop bereits an einen neuen Mitarbeiter ausgegeben. Die IT-Abteilung weiß nicht, über wie viele IT-Assets sie verfügen, wo diese sind, und ob etwas fehlt.

Was sind die Konsequenzen der Schatten-IT?

„Kann man etwas nicht sehen, kann man es nicht kontrollieren“ trifft definitiv auf die Schatten-IT zu. Die Schatten-IT birgt unsichtbare Risiken, welche die IT-Abteilung nicht kontrollieren kann, da sie ihr überhaupt nicht bewusst sind. Sie vergrößert auch die potentielle Angriffsfläche der Organisation, wodurch sie beispielsweise anfälliger für Datenpannen wird.

Die IT-Abteilung ist für die Sicherheit, die Compliance und den Datenschutz der Organisation verantwortlich. Die Schatten-IT stellt eine ernstzunehmende Bedrohung für alle drei dieser Punkte dar, insbesondere bei großen Organisationen. Je mehr Anwendungen, Tools und Geräte vorhanden sind, umso schwerer wird es, diese unter Kontrolle zu behalten.

Wie verwalte ich die Schatten-IT?

Bewusstsein steigern

Sie werden das Aufkommen der Schatten-IT nicht verhindern können, egal, wie sehr Sie dagegen ankämpfen. Die Verwendung Ihrer eigenen IT-Ressourcen ist mit dem großen Angebot web- und cloudbasierter Technologien und Anwendungen einfacher denn je. Das bedeutet nicht, dass Sie das einfach hinnehmen und sich nicht weiter darum kümmern sollten. Sie sollten trotzdem alles unterbinden, das tatsächlich gefährlich ist oder ein zu großes Risiko birgt.

Es gibt aber noch eine andere Lösung: Aufklärung. Investieren Sie in ein größeres Bewusstsein darüber, wie wichtig Sicherheit, Compliance und Datenschutz sind. Den meisten Benutzern ist nicht bewusst, welche Folgen es haben kann, wenn sie sich in Trello anmelden oder sich mit einem veralteten Gerät in das Netzwerk der Organisation einwählen.

Als nächstes sollten Sie einfache Richtlinien einführen, welche die Benutzer bei der Verwendung eigener Hard- oder Software befolgen müssen, wie beispielsweise Multi-Faktor-Authentifizierung.

Hand-in-Hand arbeiten

Um den größtmöglichen Nutzen aus Innovationen zu ziehen und dabei die Risiken der Schatten-IT zu vermeiden, müssen die IT-Abteilung und die anderen Abteilungen einer Organisation zusammenarbeiten. Auf der einen Seite benötigen die anderen Abteilungen die IT für deren Fachwissen. Auf der anderen Seite möchte die IT dafür sorgen, dass die anderen Abteilungen in eine sichere Lösung investieren, die zu keinen schlaflosen Nächten bei der IT führen wird.

Wie sollten Sie also die Zusammenarbeit mit den anderen Abteilungen gestalten? Bieten Sie Ihre Services an und sorgen Sie dafür, dass den anderen Abteilungen bewusst ist, wie sie Sie kontaktieren können. Nehmen Sie bei jedem Innovationsprojekt eine beratende Rolle ein, beginnend mit der Orientierungsphase bis hin zur Implementierung eines neuen Tools.

Eine Win-Win-Situation: Die anderen Abteilungen bekommen die gewünschte Innovation und die IT-Abteilung hat keine schlaflosen Nächte mehr (und kann von den Innovationen und dem Budget der anderen Abteilungen profitieren).

Bleiben Sie up to date

Wenn Sie weiterhin zu Trends und Themen wie Agile und Enterprise Servicemanagement, Knowledgemanagement, Self Service, Künstliche Intelligenz und Servicekultur informiert werden möchten, abonnieren Sie unseren wöchentlichen Service Excellence Blog.

Inspirieren Sie andere, teilen Sie diesen Blog