L’informatique fantôme. Réponse à 5 questions fréquentes

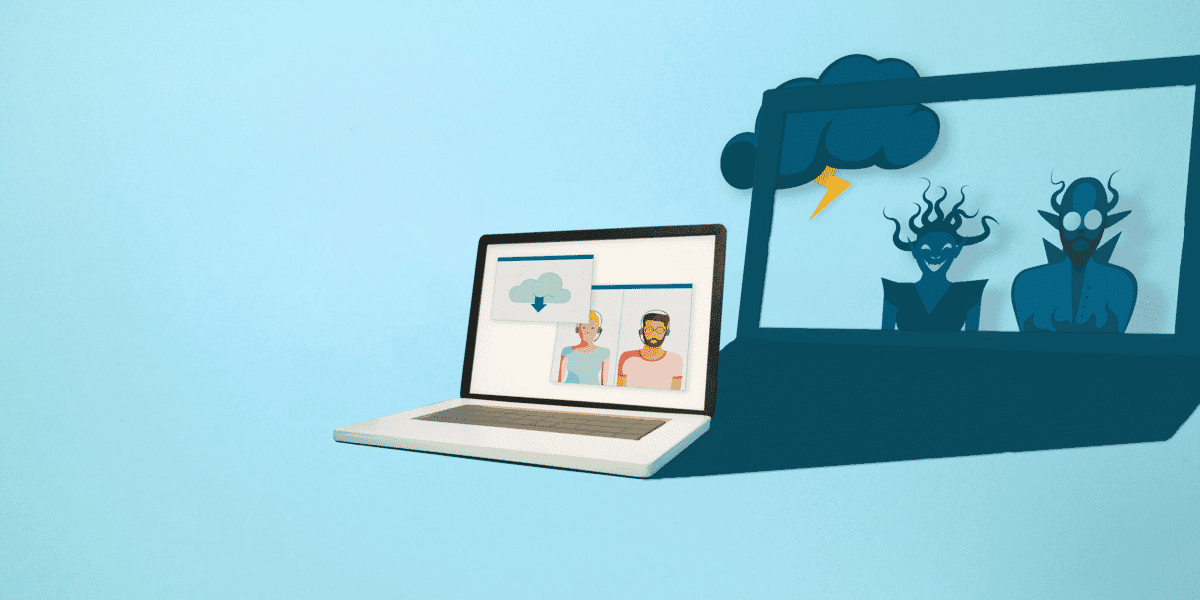

Un service IT est responsable de toutes les questions liées à l’informatique. C’est simple, non ? L’informatique fantôme menace, tapie dans l’ombre. Mais de quoi s’agit-il, précisément ? Lisez vite la suite pour découvrir nos réponses aux 5 questions les plus fréquemment posées en la matière.

Qu’est-ce que l’informatique fantôme ?

Comme son nom le laisse deviner, l’informatique fantôme est là sans être vraiment visible de votre service informatique. Ce concept rassemble toutes les formes d’IT que vous retrouverez dans l’entreprise sans que votre service IT ait approuvé ou même ait ne fût-ce que connaissance de ces différents éléments. En temps normal, c’est votre service informatique qui se charge de sélectionner ou d’approuver le nouveau matériel et les logiciels neufs de votre entreprise sur la base de vos connaissances et de votre expérience. Dans le cas de l’informatique fantôme, les autres services ou des utilisateurs individuels de votre société emploient des outils ou des appareils informatiques dont vous n’avez même pas connaissance.

Pourquoi l’informatique fantôme hante-t-elle votre entreprise ?

Une utilisation ultrasimple

Le net déborde de plateformes et d’applications web ou cloud. Résultat : employer son propre matériel informatique n’a jamais été aussi simple. Aujourd’hui, tout le monde est capable de télécharger et d’employer des outils informatiques depuis une interface en ligne sans la moindre intervention du service IT.

Le besoin d’innover

La majorité des services commerciaux voient en l’innovation une véritable planche de salut. La tentation est donc grande de se passer de l’intervention du service IT pour innover encore plus rapidement. Un rapport de l’entreprise Gartner révèle que seuls 40 % des investissements informatiques émanent effectivement du service IT. Traduction : les services commerciaux conçoivent leurs solutions par eux-mêmes ; ils investissent dans des logiciels capables de les aider dans leurs projets d’innovation. Ils vont par exemple décider d’acquérir de nouvelles plateformes ou applications. Ou ils préféreront faire appel à un consultant externe en informatique.

À quoi ressemble l’informatique fantôme ?

BYOD : rêve ou cauchemar ?

Au premier regard, le concept « Bring Your Own Device » (ou « BYOD »), qui consiste à laisser les travailleurs libres d’employer leur propre matériel, a de quoi plaire. Il permet notamment aux collaborateurs d’une entreprise de travailler exactement comme ils le souhaitent : depuis une tablette Samsung, un MacBook ou un smartphone Xiaomi. Mais le BYOD n’a pas que des avantages. Permettre aux travailleurs de se connecter au réseau de leur entreprise depuis un appareil privé constitue une énorme brèche de sécurité. Surtout si cet appareil privé est un peu vieillot ou porteur de logiciels malveillants. Autant donner immédiatement les mots de passe des ordinateurs aux hackers. Et l’idée de devoir conserver une vue d’ensemble de tous les appareils privés du personnel d’une entreprise relève franchement du cauchemar pour un service IT.

La collaboration en ligne

Maintenant que le télétravail est devenu la norme, conserver des contacts avec son équipe et ses collègues constitue un véritable défi. La solution ? Des outils et applications en ligne tels que Microsoft Teams, Miro ou encore Trello. Généralement, un service ou une équipe télécharge simplement un nouvel outil et toute l’entreprise lui emboîte le pas, ce qui entraîne un véritable effet boule de neige. D’un coup, toute l’entreprise emploie huit outils différents et personne ne pense à en avertir le service IT ou ne s’inquiète un instant de la manière dont ces applications traitent les données à caractère personnel.

Comment conjuguer télétravail et sécurité ? On vous répond ici.

Occupe-toi de tes biens

Certains services sont particulièrement autonomes. Tellement autonomes qu’ils préfèrent gérer eux-mêmes leurs biens plutôt que d’en confier la responsabilité au service IT. Ce type de services dispose de son propre stock de biens informatiques.

Mais que se passe-t-il lorsqu’un collaborateur quitte l’entreprise ? De bonne foi, il se contente de laisser son ordinateur portable au sein de son ancien service. Quelques semaines plus tard, votre service IT le contacte en lui demandant où est passé son ordinateur. Depuis son départ, son ancien service a déjà transmis son PC portable à son remplaçant. Résultat : le service IT ignore combien de biens sont disponibles, où ils se trouvent et s’il en manque.

Quelles conséquences de cette menace fantôme ?

Le problème majeur de l’informatique fantôme ? Vous ne pouvez pas contrôler ce que vous ne voyez pas. Elle comporte des risques invisibles auxquels votre service IT ne peut trouver aucune parade, étant donné qu’il ne les voit tout simplement pas. Elle rend votre entreprise plus vulnérable et accroît ainsi le risque de fuites de données, par exemple.

Le service IT est responsable de la sécurité, de la conformité et de la protection de la confidentialité au sein de l’entreprise. Or, l’informatique fantôme menace véritablement ces trois points, surtout au sein d’entreprises plus vastes. Plus votre société multiplie les applications, les outils et les appareils, plus il est difficile d’en assurer un contrôle optimal.

Comment garder l’informatique fantôme sous contrôle ?

Sensibilisez les collaborateurs

Malgré tous vos efforts, l’informatique fantôme est inévitable. Les plateformes et applications web ou cloud disponibles pullulent. Employer son propre matériel n’a donc jamais été aussi simple, ce qui ne signifie pas pour autant que vous devez laisser libre cours à cette tendance. Soyez implacable et ne laissez passer aucun élément particulièrement dangereux ou comportant trop de risques.

Mais il existe une autre solution : sensibiliser vos collègues. Investissez dans des campagnes de sensibilisation de vos collaborateurs à l’importance de la sécurité, de la conformité et de la confidentialité. La majorité d’entre eux ignorent que s’inscrire sur Trello ou se connecter au réseau de leur entreprise depuis un vieil appareil peut avoir des conséquences catastrophiques. Concevez des directives simples que vos utilisateurs devront absolument respecter lorsqu’ils souhaitent employer leur matériel ou leurs propres logiciels, comme l’obligation de recourir à une authentification multifacteur.

Collaborez avec les services commerciaux

Pour favoriser l’innovation et réduire les risques d’informatique fantôme, votre service IT devra tendre la main aux départements commerciaux. D’une part, parce que les services commerciaux requièrent vos connaissances et votre expertise. D’autre part, parce que cela vous aidera à être sûrs que les départements commerciaux emploient des solutions conformes à vos attentes en matière de sécurité.

Mais comment collaborer avec les départements commerciaux ? Proposez vos services et assurez-vous qu’ils sachent comment vous contacter en cas de besoin. Jouez le rôle de conseiller dans le cadre de chaque projet d’innovation, de la phase d’orientation à l’acquisition d’un outil. Une situation win-win : les services commerciaux innovent et vous ne devez plus vous inquiéter d’un éventuel risque d’informatique fantôme (et vous bénéficiez des innovations ainsi mises en place et du budget des services commerciaux).

Restez informés des tendances ITSM

De l’informatique fantôme à l’intelligence en essaim en passant par ITIL : abonnez-vous à notre blog et recevez les dernières informations en matière de gestion de services directement dans votre boîte de réception.

Inspirez les autres, partagez ce blog