ITSM e segurança de dados: parceria essencial para fortalecer a estrutura de TI

Hoje, as empresas estão mais conectadas do que nunca, e essa conectividade crescente traz consigo uma demanda essencial: gerenciar os serviços de TI e garantir a segurança de dados. Embora o ITSM e a cibersegurança em geral possam parecer domínios separados à primeira vista, na prática, eles estão profundamente interligados. Ao compreender como essas duas áreas se sobrepõem e se fortalecem mutuamente, as organizações podem aumentar a preservação de dados enquanto garantem a continuidade e a qualidade dos serviços.

Neste blog, vamos detalhar os conceitos de ITSM e segurança de dados, explorar como eles se cruzam e compartilhar dicas práticas para otimizar ambos.

O que é gerenciamento de serviços de TI?

Vamos começar com o básico: o que é Gerenciamento de Serviços de TI ?

O Gerenciamento de Serviços de TI (ITSM) é essencial para gerenciar e entregar serviços de TI da forma mais eficiente possível. Pense nele como as operações de bastidores que mantêm a infraestrutura de TI da sua empresa funcionando como uma máquina bem lubrificada. Desde resolver problemas rapidamente até implementar novas tecnologias sem interrupções e manter os sistemas em pleno funcionamento, o ITSM está no coração de todas essas operações.

Os principais processos de ITSM são:

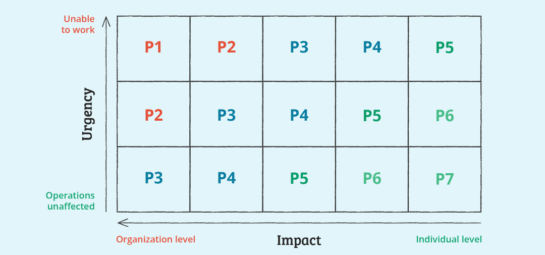

• Gerenciamento de incidentes: Este é o seu primeiro respondente no mundo da TI. Quando algo dá errado, como uma falha no servidor ou um aplicativo crítico que fica inativo, o gerenciamento de incidentes é o processo que entra em ação para corrigi-lo rapidamente e colocar tudo de volta nos trilhos.

• Gerenciamento de mudanças : o gerenciamento de alterações garante que as alterações em seu ambiente de TI, seja uma atualização de software ou uma nova peça de hardware, sejam implementadas sem problemas, sem causar interrupções ou introduzir novas vulnerabilidades.

• Gerenciamento de ativos: O gerenciamento de ativos tem tudo a ver com acompanhar os recursos de TI da sua organização, como hardware, software e outras ferramentas. Isso ajuda a garantir que tudo seja devidamente contabilizado, atualizado e usado com eficiência e segurança.

• Gerenciamento de problemas: Embora o gerenciamento de incidentes seja sobre a extinção de incêndios, o gerenciamento de problemas se aprofunda para descobrir o que está causando esses incêndios em primeiro lugar. Trata-se de identificar as causas raiz e garantir que esses mesmos problemas não continuem aparecendo.

Os objetivos do ITSM são claros: melhorar a prestação de serviços, atender às necessidades do cliente e manter o negócio funcionando. Quando o ITSM é bem feito , seu departamento de TI não está apenas mantendo as luzes acesas, mas também contribuindo ativamente para o sucesso da sua empresa.

O que é segurança de dados?

Agora, vamos falar sobre segurança de dados, que é essencial para proteger seus ativos digitais contra ameaças. Em um cenário onde violações de dados e ataques cibernéticos se tornaram não apenas frequentes, mas também cada vez mais sofisticados, as medidas de segurança são fundamentais para resguardar sistemas, redes e informações confidenciais contra acessos não autorizados, danos e roubo. Para ilustrar essa necessidade, as invasões em ambientes de nuvem aumentaram 75% no ano passado, ressaltando a importância de ter defesas robustas em vigor.

Os principais elementos da segurança de dados incluem:

• Prevenção de ameaças: este é o lado proativo da segurança cibernética, onde medidas como firewalls, software antivírus e práticas de codificação segura são usadas para manter os invasores afastados.

• Detecção: Apesar dos melhores esforços de prevenção, as ameaças podem escapar. A detecção envolve o uso de ferramentas como sistemas de detecção de intrusão (IDS) para detectar ameaças potenciais e responder a elas rapidamente.

• Resposta: quando ocorre um incidente de segurança, a forma como sua organização responde é crucial. Isso inclui ter um plano de resposta a incidentes para mitigar danos, conter a ameaça e voltar às operações normais o mais rápido possível.

• Recuperação: após um incidente, o foco muda para a recuperação – restaurando dados, reparando sistemas e aprendendo com o evento para fortalecer as defesas futuras. Isso geralmente envolve backups, planos de recuperação de desastres e revisões pós-incidente.

Problemas e conceitos comuns de segurança de dados

Antes de nos aprofundarmos em como o ITSM e a segurança de dados se cruzam, vale a pena examinar alguns desafios comuns que muitas organizações enfrentam:

1. Traga seu próprio dispositivo (BYOD)

Com mais funcionários usando seus dispositivos pessoais para trabalhar, o BYOD (Bring Your Own Device) se tornou uma prática comum. Embora ofereça flexibilidade, também apresenta riscos significativos, como violações de dados e dificuldades no gerenciamento desses dispositivos. A solução? Implementação de controles de acesso seguros e sistemas de gerenciamento de dispositivos móveis (MDM) que garantem que os dispositivos pessoais sejam usados com segurança no ambiente corporativo.

2. Shadow IT

Shadow IT refere-se ao uso de aplicativos e serviços não autorizados dentro de uma organização, muitas vezes sem o conhecimento ou aprovação do departamento de TI. Embora os funcionários possam recorrer a essas ferramentas para realizar mais trabalho em menos tempo, elas também podem criar lacunas de segurança. A chave para gerenciar a TI invisível são políticas claras e o uso de ferramentas de descoberta que ajudam a monitorar e controlar o uso não autorizado de tecnologia.

3. Trabalho remoto

O trabalho remoto está aqui para o longo prazo, mas traz seu próprio conjunto de desafios, especialmente quando se trata de segurança cibernética. Garantir conexões seguras e proteger dados em ambientes remotos é fundamental. Estratégias como usar redes privadas virtuais (VPNs), aplicar métodos de autenticação fortes e proteger o acesso remoto são essenciais para proteger os dados da sua organização quando os funcionários trabalham fora do escritório.

4. Planos de resposta a incidentes

Ter um plano de resposta a incidentes bem definido é vital para abordar e mitigar rapidamente as violações de segurança. Este plano deve delinear funções e responsabilidades claras, estratégias de comunicação e procedimentos de recuperação para garantir que sua organização possa lidar com incidentes com eficiência e minimizar os danos.

5. Autenticação multifator

A autenticação multifator (MFA) adiciona uma camada extra de segurança, exigindo várias formas de verificação antes de conceder acesso a sistemas ou dados confidenciais. A integração da MFA em seus sistemas de controle de acesso pode reduzir significativamente o risco de acesso não autorizado.

A interseção de ITSM e segurança de dados

À primeira vista, ITSM e cibersegurança podem parecer dois mundos separados. No entanto, quando você olha mais de perto, verá que eles têm vários pontos de contato onde se sobrepõem, tornando essencial que as organizações integrem os dois.

1. Gerenciando incidentes

Uma das principais interseções entre ITSM e segurança de dados é a gestão de incidentes. Enquanto o gerenciamento de incidentes no ITSM se concentra em resolver problemas de serviço, como interrupções de sistema ou falhas de software, a cibersegurança foca na resposta a violações de segurança, como tentativas de ataques. Ao coordenar esses processos, as organizações podem abordar incidentes de segurança de maneira mais abrangente, garantindo que as interrupções de serviço sejam minimizadas e que as ameaças sejam tratadas rapidamente.

2. Alterações de processamento

O gerenciamento de mudanças é outra área em que o ITSM e a cibersegurança precisam trabalhar lado a lado. Qualquer alteração no ambiente de TI, seja uma atualização de software, substituição de hardware ou implementação de um novo sistema, pode introduzir novas vulnerabilidades de segurança. Ao integrar considerações de segurança ao processo de gerenciamento de mudanças, as organizações podem evitar que possíveis riscos de segurança passem despercebidos.

3. Lidar com riscos

4. Visão geral de seus ativos

O gerenciamento de ativos é fundamental tanto para o ITSM quanto para a segurança cibernética. No contexto do ITSM, ele permite que as organizações acompanhem todos os dispositivos, softwares e recursos utilizados. Já na cibersegurança, essa visibilidade é crucial para identificar riscos, como softwares desatualizados ou dispositivos sem correções. Ao integrar o gerenciamento de ativos às estratégias de ITSM e segurança cibernética, as organizações conseguem monitorar sua infraestrutura de forma mais eficaz, aplicar políticas de segurança e responder rapidamente a ameaças.

Como integrar ITSM e cibersegurança

Então, como você pode integrar efetivamente o ITSM e a segurança cibernética em sua organização? Aqui estão algumas dicas práticas:

1. Use estruturas unificadas

Uma maneira de integrar ITSM e cibersegurança é usando estruturas unificadas como ITIL (Information Technology Infrastructure Library). ITIL é uma estrutura amplamente adotada para ITSM que inclui controles de segurança integrados, facilitando o alinhamento dos processos de ITSM com os requisitos de segurança cibernética.

2. Desenvolva planos de resposta integrados

O desenvolvimento de planos de resposta integrados que abordem incidentes de serviço e segurança é outra estratégia importante. Uma ferramenta de ITSM pode ajudá-lo a rastrear e gerenciar incidentes relacionados à segurança, mantendo as equipes de TI e segurança na mesma página quando se trata de lidar com incidentes e resolver problemas subjacentes.

3. Incorpore a segurança ao gerenciamento de mudanças

Para evitar que vulnerabilidades sejam introduzidas durante as alterações, é importante incorporar avaliações e aprovações de segurança ao processo de gerenciamento de alterações. Isso significa envolver as equipes de segurança nos estágios de planejamento e aprovação de qualquer mudança, garantindo que os riscos de segurança sejam considerados e mitigados antes que as mudanças sejam implementadas.

4. Abrace a melhoria contínua

Por fim, a melhoria contínua é fundamental para manter os processos de ITSM e cibersegurança eficazes. Usando o feedback de incidentes, sejam eles relacionados a serviços ou segurança, as organizações podem refinar e melhorar seus processos. Revisar e atualizar regularmente as políticas para se adaptar a novas ameaças e mudanças operacionais ajudará a manter seu ambiente de TI seguro.

ITSM e segurança de dados: melhor juntos

No cenário digital atual, alinhar os esforços de ITSM e da segurança de dados não é apenas uma boa ideia, é essencial. Ao entender a relação entre essas duas áreas e implementar estratégias para integrá-las de forma eficaz, as organizações podem fortalecer suas defesas de segurança e, ao mesmo tempo, melhorar a prestação de serviços e a estabilidade operacional.

ITSM e cibersegurança não são apenas complementares, são dois lados da mesma moeda. Quando os dois trabalham bem juntos, sua organização está mais bem equipada para lidar com quaisquer desafios que o mundo digital coloque em seu caminho.

Quer saber por que TOPdesk pode ser o ITSM ideal para te apoiar? Confira o ebook com 9 motivos para confiar no service desk da TOPdesk.

Inspire os outros, compartilhe este post